| 在Linux和Windows环境下如何使用抓包工具进行抓包-阿里云服务器ECS使用教程 |

|

本文主要介绍了在Linux和Windows环境下如何使用抓包工具进行抓包的操作步骤。 背景信息如果源服务器访问目标服务器时出现异常,您可以抓包获取最原始的交互数据进行排查分析。在介绍常用的抓包工具以及如何抓包的详细信息前,请参见以下文档排查和分析问题。

Linux环境中的抓包工具Linux环境中通常使用TCPDump工具进行抓包和分析,TCPDump工具是所有Linux发行版本预装的数据包抓取和分析工具。有关TCPDump工具的获取和安装方法,请参见TCPDump官方文档。 关于tcpdump命令的说明如下所示(命令中区分大小写)。 tcpdump [ -AbdDefhHIJKlLnNOpqStuUvxX# ] [ -B buffer_size ] [ -c count ] [ -C file_size ] [ -G rotate_seconds ] [ -F file ] [ -i interface ] [ -j tstamp_type ] [ -m module ] [ -M secret ] [ --number ] [ -Q in|out|inout ] [ -r file ] [ -V file ] [ -s snaplen ] [ -T type ] [ -w file ] [ -W filecount ] [ -E spi@ipaddr algo:secret,... ] [ -y datalinktype ] [ -z postrotate-command ] [ -Z user ] [ --time-stamp-precision=tstamp_precision ] [ --immediate-mode ] [ --version ] [ expression ]

关于tcpdump命令常见用法和示例输出的详细信息如下:

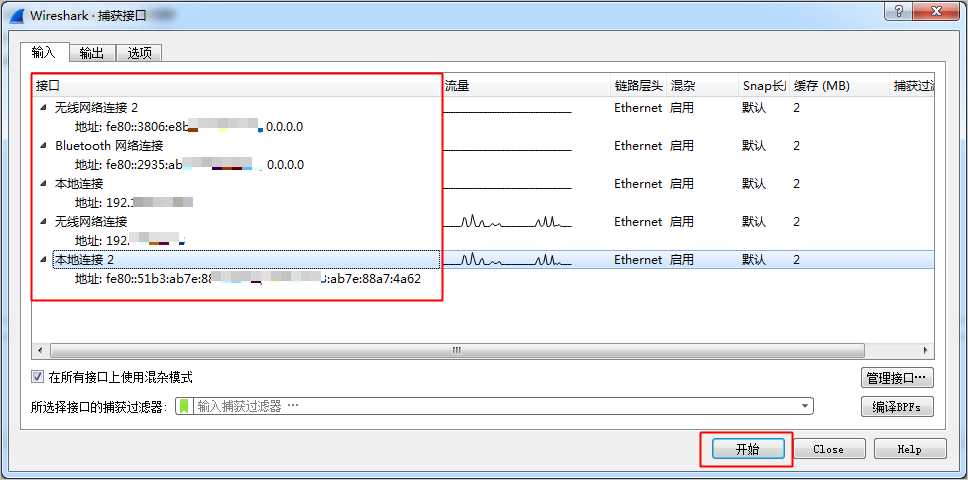

Windows环境中的抓包工具Windows环境中一般使用免费的较为流行的Wireshark开源工具进行抓包和分析。请参见Wireshark官方网站,获取并安装Wireshark工具,然后进行抓包。

抓包分析流程出现异常时,您可以抓取数据包进行分析。抓包时请确保从源服务器和目标服务器同时并发操作,以便进行对比分析,具体操作步骤如下:

|

206

新用户注册立享888元代金券大礼包!

免费注册

- 100倍故障赔偿

- 3天无理由退款

- 7x24小时服务

- 0元快速备案

- 1V1专席秘书

Copyright © 2023 版权所有:湖南尊托云数科技有限公司  工信部ICP备案号:湘ICP备2022009064号-1

工信部ICP备案号:湘ICP备2022009064号-1  湘公网安备 43019002001723号

湘公网安备 43019002001723号  统一社会信用代码:91430100MA7AWBEL41 本站为小鸟云代理商:

统一社会信用代码:91430100MA7AWBEL41 本站为小鸟云代理商: 《增值电信业务经营许可证》B1-20160477

《增值电信业务经营许可证》B1-20160477