| 天翼云服务器常见问题-什么是安全组? | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

什么是安全组安全组是一种网络安全防护机制,用于防止未经授权的访问和保护计算机网络免受恶意攻击。它是一种虚拟防火墙,用于限制入向和出向网络流量通行。安全组工作在网络层和传输层,它通过检查数据包的源地址、目标地址、协议类型和端口号等信息来决定是否允许通过。安全组创建后,用户可以在安全组中定义各种访问规则,当弹性云主机加入该安全组后,即受到这些访问规则的保护。 不同资源池的安全组存在部分差异,如表1所示: 表1 可用区资源池和地域资源池的差异

默认安全组:

安全组状态:

自定义安全组:

不同资源池列表见产品简介-资源池区别页面,实际情况以控制台展现为准。 安全组规则为了更好地管理安全组的入出方向,您可以设置安全组规则,去控制云服务器的出入向流量。通过配置适当的规则,控制和保护加入安全组的弹性云服务器的访问。

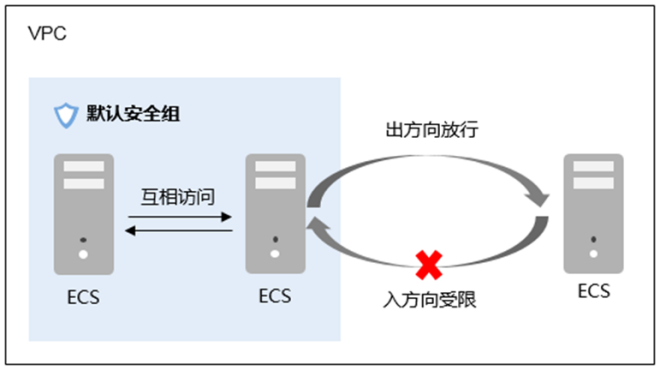

地域资源池: 对于地域资源池来说,系统会为每个用户默认创建一个安全组,默认安全组包含一系列默认规则,主要是在出方向上的数据报文全部放行,入方向访问受限,安全组内的云服务器无需添加规则即可互相访问。

默认安全组规则如下表2: 表2 地域资源池默认安全组规则

可用区资源池: 对于可用区资源池来说,系统会为每个VPC默认创建一个安全组,默认安全组包含一系列默认规则,主要是在出方向上的数据报文全部放行,入方向访问受限。 默认安全组规则如下表3: 表3 可用区资源池默认安全组规则

实践建议以下是一些关于安全组的建议和实践经验,帮助确保您的云环境的安全性,您可根据具体需求和环境来制定适合的安全组策略:

|

234

新用户注册立享888元代金券大礼包!

免费注册

- 100倍故障赔偿

- 3天无理由退款

- 7x24小时服务

- 0元快速备案

- 1V1专席秘书

Copyright © 2023 版权所有:湖南尊托云数科技有限公司  工信部ICP备案号:湘ICP备2022009064号-1

工信部ICP备案号:湘ICP备2022009064号-1  湘公网安备 43019002001723号

湘公网安备 43019002001723号  统一社会信用代码:91430100MA7AWBEL41 本站为小鸟云代理商:

统一社会信用代码:91430100MA7AWBEL41 本站为小鸟云代理商: 《增值电信业务经营许可证》B1-20160477

《增值电信业务经营许可证》B1-20160477