概述

本文主要介绍Linux镜像如何开启或关闭Meltdown与Spectre、MDS等漏洞修复的方法。

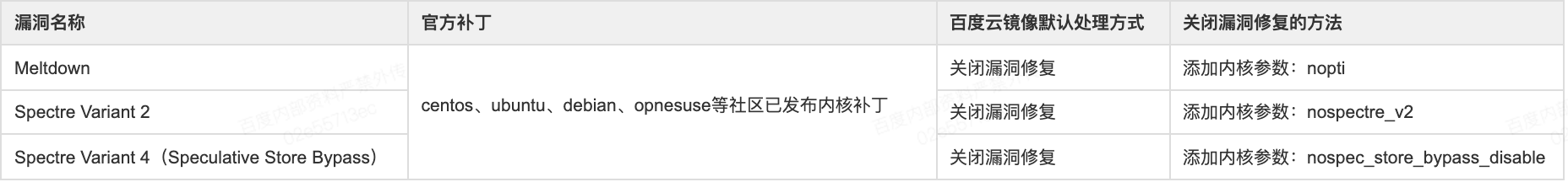

Meltdown与Spectre

漏洞详情

Meltdown(CVE-2017-5754)与Spectre(CVE-2017-5715/CVE-2017-5753)存在于英特尔(Intel)处理器芯片的安全漏洞,该漏洞源于芯片硬件层面的设计缺陷,可导致操作系统内核信息泄露、应用程序越权访问系统内核数据等问题

漏洞编号:

CVE-2017-5753

CVE-2017-5715

CVE-2017-5754

Linux内核社区已经针对上述问题提出了缓解措施,但部分缓解措施存在副作用,会导致系统的运行效率有较大幅度下降,目前百度智能云在GuestOS中默认关闭Meltdown与Spectre漏洞的修复,以保证GuestOS的性能。

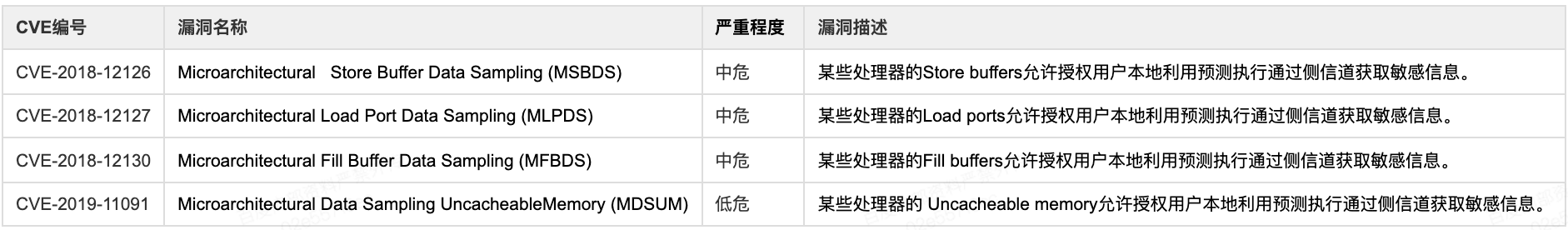

MDS

漏洞详情

Intel “Micro Architectural Data Sampling (MDS)“,该漏洞可能通过侧信道攻击的方式,导致未经授权的一些敏感数据泄露。

漏洞编号

影响范围

Intel相应型号的CPU芯片,详情请参见Intel安全公告。

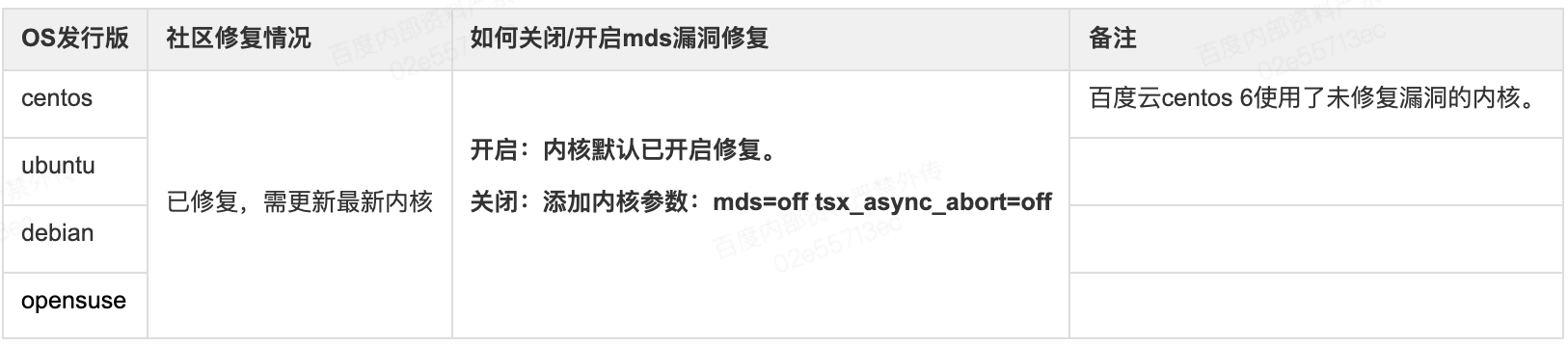

如何开启或者关闭MDS漏洞修复

目前Linux发行版社区针对MDS漏洞,已通过更新内核补丁来修复处理器漏洞

以下几种镜像为涉及的公共镜像 centos 7 / 8

debian 9 /10

ubuntu 16.04 / 18.04 【 ubuntu-20.04内核不受影响】

opensuse 15

漏洞的修复可能会带来比较明显的性能回退,如果用户对性能需求比较敏感,可通过关闭修复的方式来提升性能。

社区修复情况

| OS | 发行版 | 修复后的内核版本 | 社区 |

|---|---|---|---|

CentOS | 6 | kernel-2.6.32-754.14.2.el6 | https://access.redhat.com/errata/RHSA-2019:1169 |

| 7 | kernel-3.10.0-957.12.2.el7 | https://access.redhat.com/errata/RHSA-2019:1168 | |

| 8 | kernel-4.18.0-80.1.2.el8_0 | https://access.redhat.com/errata/RHSA-2019:1167 | |

Ubuntu | 16.04 ESM (Xenial Xerus) | Released (4.4.0-148.174) | |

| 18.04 LTS (Bionic Beaver) | Released (4.15.0-50.54) | ||

| 20.04 LTS (Focal Fossa) | Not vulnerable (5.4.0-9.12) | ||

| Debian |

工信部ICP备案号:湘ICP备2022009064号-1

工信部ICP备案号:湘ICP备2022009064号-1 湘公网安备 43019002001723号

湘公网安备 43019002001723号 统一社会信用代码:91430100MA7AWBEL41

统一社会信用代码:91430100MA7AWBEL41 《增值电信业务经营许可证》B1-20160477

《增值电信业务经营许可证》B1-20160477