| 百度智能云服务器BCC常见问题-密码丢失怎么办?密码重置不成功,有密码规则吗? |

|

密码丢失怎么办?点击“实例详情”页面中的“重置密码”按提示即可完成密码的重置。 密码重置不成功,有密码规则吗?目前重置密码处的密码规则为:8-32位字符,英文,数字和符号必须同时存在,符号仅限!@#$%^*()。 为什么我的 BCC 无法重置密码出于安全方面的考虑,在总览页面重置密码时对密码的规则要求比较复杂,必须是:

请您检查您指定的新密码是否符合此规则。特别提醒:特殊符号只能使用规则中列举出来的几个。 重置 windows 虚机密码后新密码没有生效?由于Windows 虚机重置密码操作依赖 cloudinit 服务,所以当 cloudinit 服务被禁,或者在虚机内安装安全管理类软件时限制了 cloudinit 服务运行,都可能导致重置密码失败。 为了确保重置密码可以生效,首先检查系统内的cloudinit服务是否可以正常运行: 1.登录 Windows 虚机,点击“开始”->"管理工具"->"服务"。

2.双击“Cloud Initialization Service”操作,在弹框中点击“启动”按键。

3.切换“登录”页签,检查cloudinit服务的登录身份,保证当前身份为“本地系统账户”。否则可能由于权限问题导致cloudinit服务无法正常运行。

4.如果仍然无法使用新密码登录 windows 虚机,请填写工单说明详情。

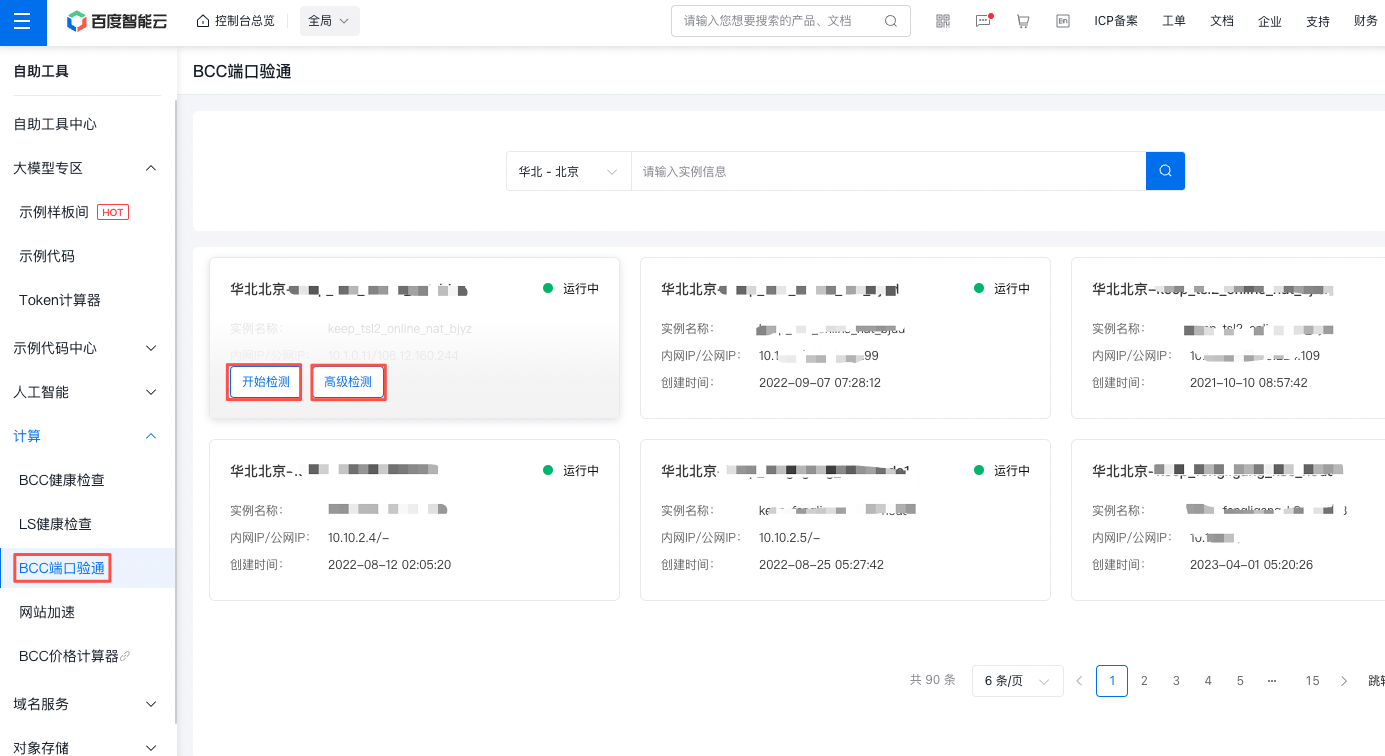

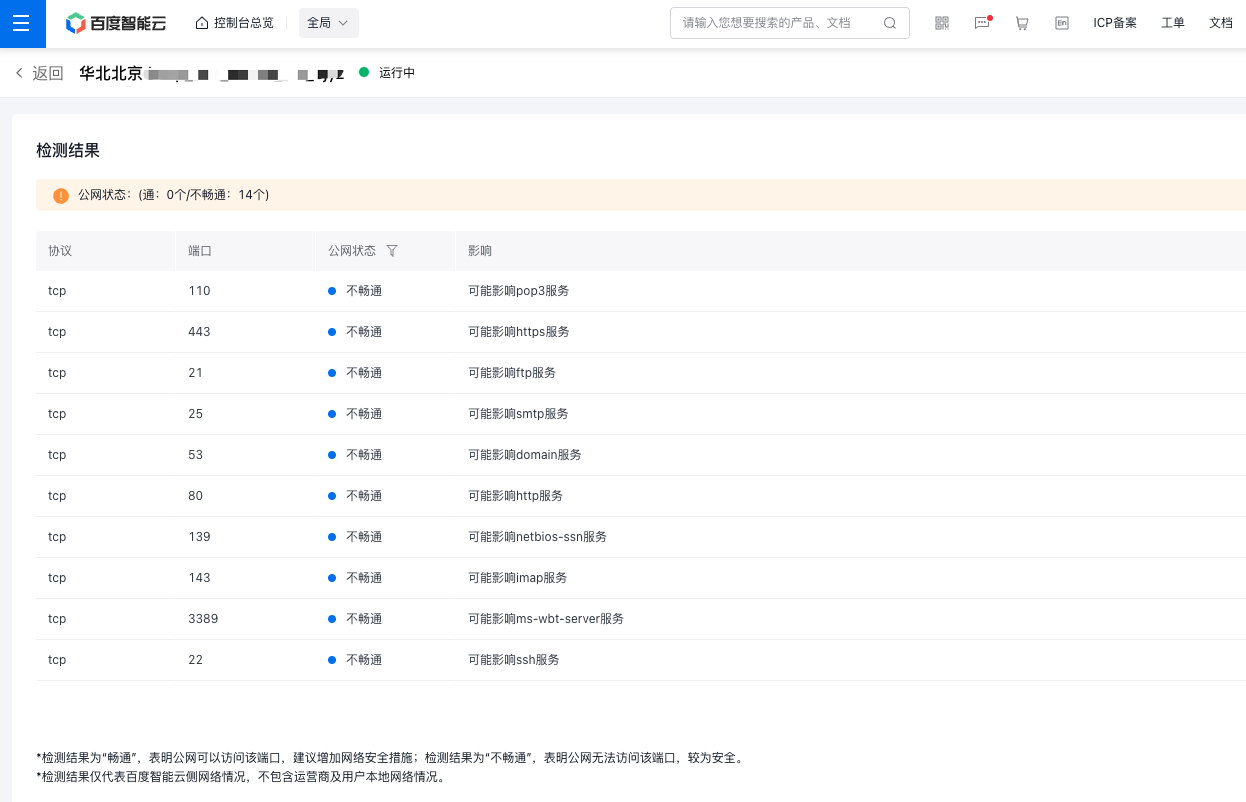

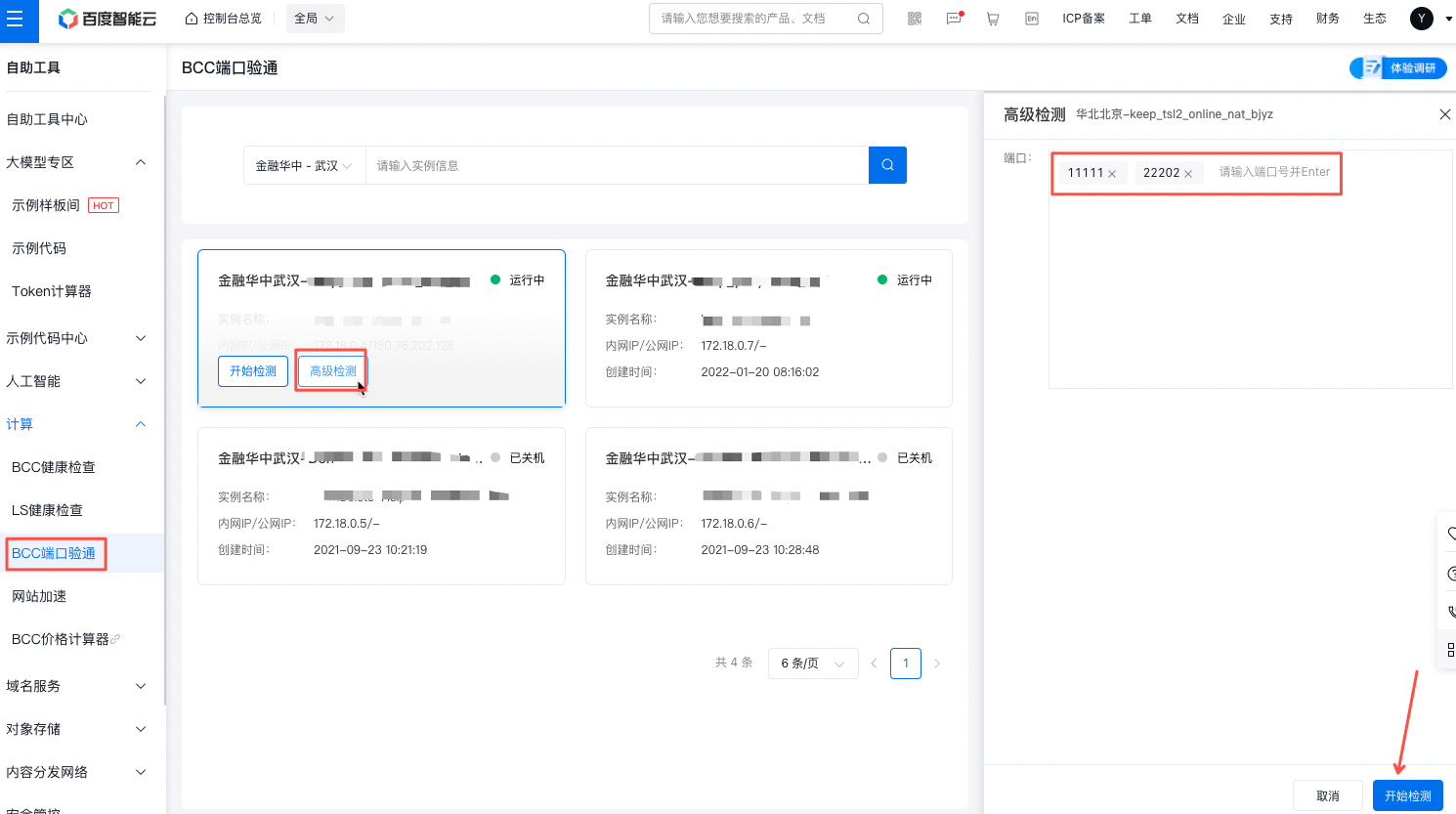

服务器密码设置简单被入侵,杀毒后还是不行怎么办?可以在百度智能云控制台上重设密码,进入 BCC 的实例详情页面后,可以看到“重置密码”的操作。 如果系统中已经有病毒或者木马,可以选择“重装操作系统”来清理系统,注意这会导致系统盘数据的丢失! 同时建议检测程序中的漏洞及后门,以减少被入侵的可能。 如何对BCC资源状况进行定期的全面检查?您可开通“云顾问 Cloud Advisor”服务,定期获得云上资源在安全、可用性、性能、成本方面的检查报告。 怎么快速查看BCC开放了哪些端口,端口是否畅通?要快速查看当前BCC服务器开放了哪些端口,可以使用BCC端口验通工具进行快速检测

怎么添加IP登录白名单?百度智能云对于在短时间内多次输入错误密码的IP会进行拦截处理,如果您认为是自己的IP被拦截了,想要解封,可以到控制台搜索找到主机安全产品,选择配置管理-登录管理设置,点击添加白名单,将自己的本地公网IP添加进去即可解除拦截。 一般10分钟内生效,如果10分钟后依然无法远程连接,那么说明并非我方拦截导致,建议您提交计算与网络/云服务器BCC工单,详细描述您的问题,提供实例ID,实例IP,远程端口,我方会有工程师为您排查解决。 登录 Windows BCC需要“网络级别身份验证”的功能?方法一:出于安全方面的考虑,Windows系统的云服务器上远程桌面默认设置开启了“仅允许运行使用网络级别身份验证的远程桌面计算机连接”。 本地的 Windows 服务器必须支持“网络级别身份验证”功能,否则无法登录 Windows 云服务器 。检查的方法如下: a.启动远程桌面连接 b.鼠标右击窗口标题栏,然后点击“关于” c.在弹出窗中,需要看到有“支持网络级别的身份验证”的字样 如果在上述操作中没有看到“支持网络级别的身份验证”的字样,就需要安装相应的补丁包以支持此功能。 方法二:禁用“网络级别身份验证”功能。 首先需要用户使用VNC远程登录Windows BCC服务器: a.运行中输入 gpedit.msc 后进入本地组策略设置; b.将 计算机配置--管理模版--Windows组件--远程桌面服务--远程桌面会话主机--安全--要求使用网络级别的身份验证对远程连接的用户进行身份验证--设置禁用; c.打开 计算机--属性--高级系统设置--远程 ,远程桌面中选择“允许运行任意版本远程桌面的计算机连接(较不安全)”。 新建了一个安全组,把原来一个实例给关联了,但是在默认安全组里还有。该如何处理?

如何防止 DDOS 攻击 和 CC 攻击?百度智能云提供免费的BSS(Baidu Security Service)产品,为BCC提供CC和DDoS的攻击防护,用户可以结合自己的业务特点设置合适的流量清洗阈值。 被DDOS攻击的IP该如何处理?BCC服务器的DDOS防护阈值目前默认为5Gbps(内地区域BCC5G,香港区域BCC为1Gbps),触发黑洞后IP将被运营商封禁24小时,无法解封。 能否使几台BCC之间不需要输入密码也能通过SSH相互访问?您可以通过密钥对的方式来进行实现,具体可以参考密钥对文档 如何预防服务器和网站受到黑客攻击?服务器安全方面: 1.建议业务不需要的端口在防火墙或安全组设置拦截,不对外开放。请参考安全组文档 2.定期更改密码,增加密码复杂度 3.在操作系统内安装安全杀毒软件 4.使用自动快照策略定期创建快照。以便在出现问题时,可以及时回滚数据。请参考自动快照 其他安全方面更多的建议可以百度搜索关键字“安全加固”即可找到相应的教程,可供您参考 如何修复Dirty COW (CVE-2016-5195) Linux漏洞?Linux内核的内存子系统在处理写入复制(copy-on-write, COW)时产生了竞争条件(race condition)。恶意用户可利用此漏洞以欺骗系统修改可读的用户空间代码然后执行,一个低权限的本地用户能够利用此漏洞获取其他只读内存映射的写权限。

1.下载百度智能云提供的fix-tool-allinone.tar压缩包到服务器。 2.解压压缩包 root@linux ~]# tar xf fix-tool-allinone.tar.gz3.进入 [root@linux ~]# cd fix-tool-allinone

[root@linux fix-tool-allinone]# ls

fix-tool-32-bit.tar.gz

fix-tool-64-bit.tar.gz

run.sh4.运行run.sh [root@linux fix-tool-allinone]# ./run.sh

DirtyCow check and fix needs quite some time, please be patient.

pokeball

(___)

(o o)_____/

@@ ` \

\ ____, /miltank

// //

^^ ^^

mmap 7f804ec7f000

madvise 0

ptrace 0

Your kernel is 3.10.0 which IS vulnerable.

Updating linux kernel to fix DirtyCow vulnerablity!

Please confirm whether to continue the operation or not.[y/n]该工具集成了 pokemon 程序,利用 DirtyCow 漏洞完成普通用户对具有只读权限的文件的修改。工具首先创建一个普通用户,并将测试程序以及程序使用的测试文件拷贝到普通用户的家目录;然后运行pokemon程序进行漏洞检测。 如果检测到存在漏洞,则会输出上述提示,用户输入'y'则会升级内核以修复该漏洞,输入'n'则直接退出。 5.升级内核后,用户需要自己手动重启服务器。如果用户有业务不方便立即升级内核,可以在检测完成后输入'n',等服务器空闲时再进行升级。 |

200

新用户注册立享888元代金券大礼包!

免费注册

- 100倍故障赔偿

- 3天无理由退款

- 7x24小时服务

- 0元快速备案

- 1V1专席秘书

Copyright © 2023 版权所有:湖南尊托云数科技有限公司  工信部ICP备案号:湘ICP备2022009064号-1

工信部ICP备案号:湘ICP备2022009064号-1  湘公网安备 43019002001723号

湘公网安备 43019002001723号  统一社会信用代码:91430100MA7AWBEL41 本站为小鸟云代理商:

统一社会信用代码:91430100MA7AWBEL41 本站为小鸟云代理商: 《增值电信业务经营许可证》B1-20160477

《增值电信业务经营许可证》B1-20160477