工作负载标签化管理

零信任访控需要面向身份,微隔离的控制需要面向业务,这二者的关联是什么?对于“非人实体”而言,他的身份其实是他的业务角色,这一点其实与“真人实体”并没有什么差异(小张、小李不是身份,这个人的业务角色才是授予他权限的依据)

- 工作负载标签化管理,是指基于多维属性标签,刻画工作负载业务角色、标定工作负载资产身份的管理设计。标签化是实现基于业务的互访流量可视化、面向业务的访问控制和自适应策略计算的基础能力;

- 通常情况下,可通过工作负载的位置、环境、应用、角色等属性定义标签;

- 在进行策略配置时,我们是通过标签的组合来设定策略控制的范围的。所以,从工作负载本身到角色,到带有多维标签的身份、再到使用多维标签的策略范围,我们通过五层实体、四次动态映射实现了安全策略与基础设施解耦(即面向业务而非基础设施)。

微隔离访问控制

支持内部云主机之间的微隔离访问控制(东西向),基于拓扑设置安全策略、可减少内部安全策略总数的90%。

当我们理清了内部连接的基线模型后,就要开始进行策略配置了。东西向流量的策略配置复杂度比较高,我们也进行了针对性的设计:

- 首先,上面提到策略是基于标签而配置的,一方面实现了安全策略面向业务(而非基础设施),另一方面则大幅减少了基于IP地址的策略规模,降低了系统运算量及性能开销;

- 其次,我们的策略具有多种模式,具备建设、测试、防护3种策略生效模式,最大化的降低安全策略部署过程中的业务影响;

- 第三,我们可以通过多种方式配置策略,比如在可视化视图中点击连接线,向导式的快速放通某个连接,又比如我们可以提供一个策略生成器,将当前的策略效果与实际发生的连接进行匹配,帮助客户分析出目前的策略配置没有覆盖到的连接,进而快速、批量的生成策略,最大化降低使用难度。

- 第四,对于有特殊需求的终端,我们也支持基于IPSec协议实现点到点的加密,最大化实现灵活管控。

安全策略可视化管理

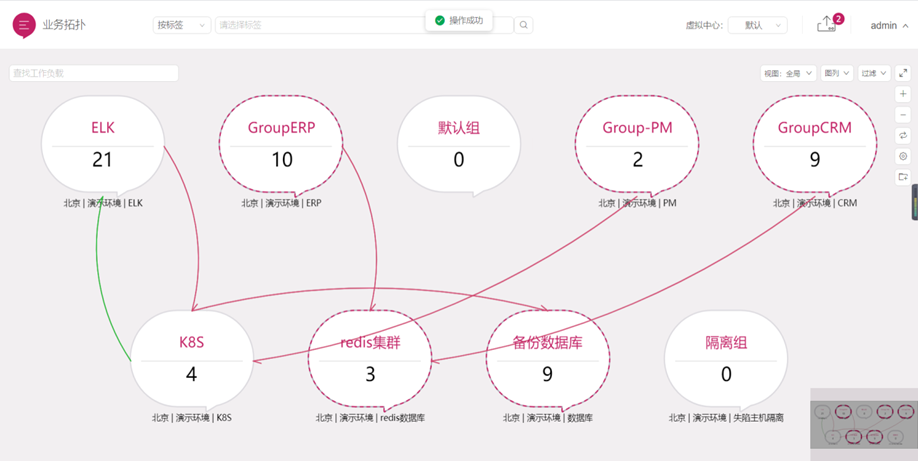

在业务拓扑中利用红绿线标识符合策略的流量及不符合策略的流量,并支持查看流量阻断日志。

由于工作负载带有业务角色属性,所以非常有利于基于学习到的连接关系生成一张综合的可视化视图,可以直观呈现环境间、业务间、工作组间、工作负载间的互访关系。基于此能力,实现如下价值:

有利于梳理资产、摸清家底,知道有哪些工作负载,知道工作负载开放了什么端口(暴露面),护网时可利用此功能生成资产台账和端口台账;

便于以学习到的情况为基础,清晰的梳理内部的互访关系。;

业务连接可视化分析解决了管理者对数据中心东西向流量不可视、无感知的难题,同时也是进一步确定流量基线,部署访问控制策略的依据。

自适应策略调整

在业务迁移、弹性拓展等场景下,可自动调整安全策略,并支持API自动化编排。

全局策略自适应计算,是指微隔离系统根据工作负载的变化而自动调整符合其业务角色的安全策略。这样的场景在云化数据中心中时常发生,如业务从物理机迁移至虚拟机、新的数据中心建设、新的业务上线、动态扩缩容等。

这里我们示例了一种最简单的策略自适应计算场景:

- 用户基于标签,使用接近自然语言的描述配置一条策略;

- 自适应策略计算引擎将标签翻译为对应的IP地址;

- 当某一个工作负载发生IP变化时,BEA迅速上报该信息,自适应策略引擎则基于这个变化快速进行策略计算,并将新的策略下发至相关工作负载上。

混合云统一安全管理

面向操作系统开发,能够提供跨平台(任何基础架构的公有云、私有云、混合云)、跨介质(物理机、虚拟机、容器)的统一安全管理能力。

支持任何基础架构技术构建的云平台,包括OpenStack、VMware、KVM、Docker等

实现混合环境下,不同介质的内部流量统一监控、安全策略统一管理

支持阿里云、青云、Ucloud、Azure等公有云平台

支持Red Hat、CentOS、Ubuntu、Windows等常见操作系统版本

工信部ICP备案号:湘ICP备2022009064号-1

工信部ICP备案号:湘ICP备2022009064号-1 湘公网安备 43019002001723号

湘公网安备 43019002001723号 统一社会信用代码:91430100MA7AWBEL41

统一社会信用代码:91430100MA7AWBEL41 《增值电信业务经营许可证》B1-20160477

《增值电信业务经营许可证》B1-20160477