👉点击这里申请火山引擎VIP帐号,立即体验火山引擎产品>>>

简介

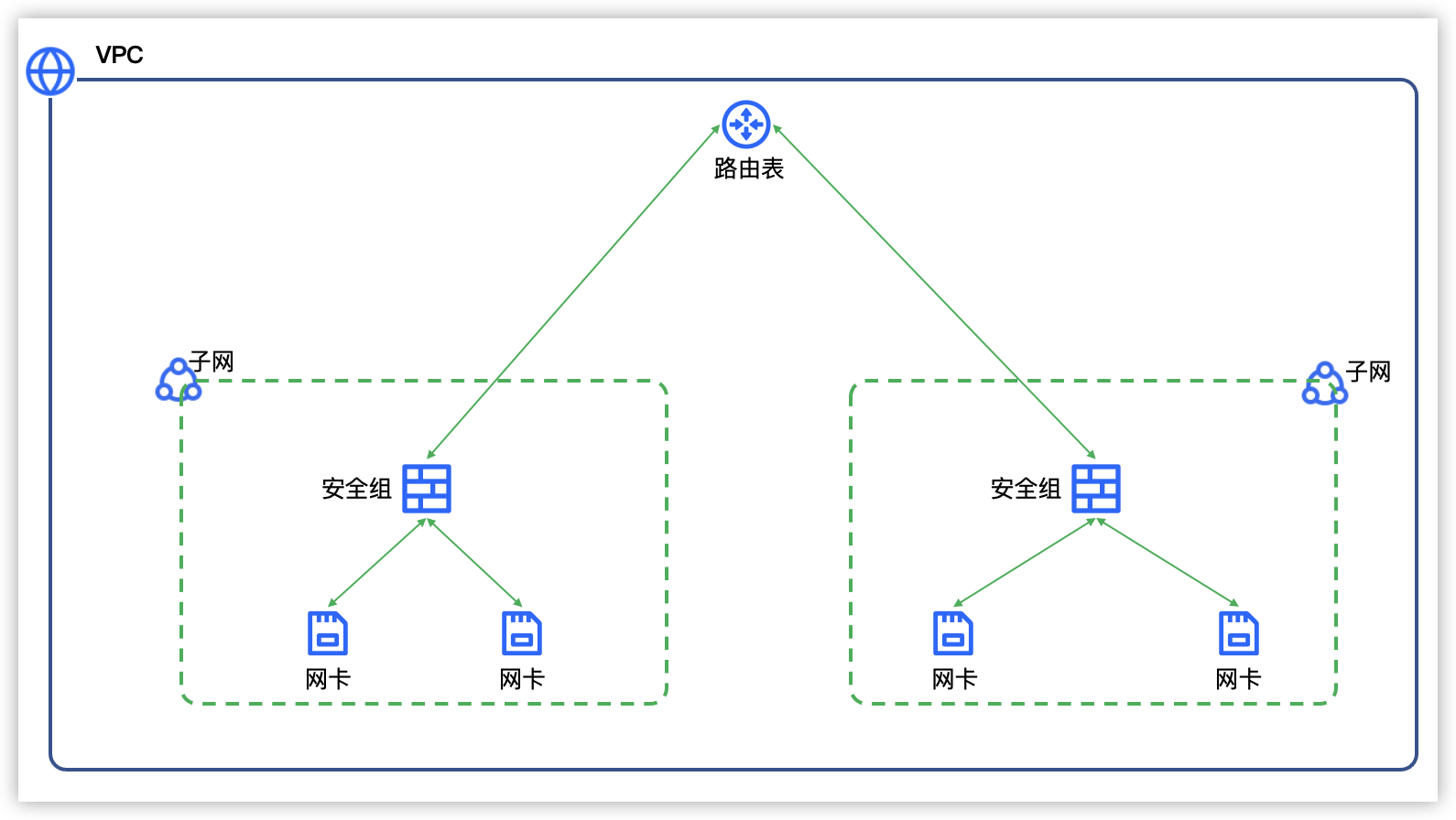

默认安全组: 创建私有网络时,系统自动创建。随私有网络删除而删除,不支持手动删除。

自定义安全组:用户手动创建、自行管理。

托管安全组:创建需要安全组的云服务(如NAT网关、VPN网关)时,系统自动创建。云服务托管该安全组,用户仅支持查看,生命周期随该云服务。

安全组规则

安全组有状态,返回数据(TCP连接的老化时间为900s、ICMP连接的老化时间为30s)自动放通。即网卡主动访问时,仅出方向规则允许即可;网卡被访问时,仅入方向规则允许即可。

变更安全组规则将立即生效,已建立的长连接和后续新建的连接均受规则控制。

在创建安全组时,系统默认添加以自身安全组为源地址的入方向规则,以此确保组内的网卡能够被组内其他网卡访问。若删除该规则,将会导致组内网卡之间无法私网互通。

建议谨慎放通SSH(22)、Redis(6379)、MemCache(11211)、MySQL(3306)、SMB(445)、RDP(3389)、SQLServer(1433)等业务常用端口。了解更多

规则组成

参数说明

参数 | 说明 |

入方向/出方向 | 流量的方向。

|

优先级 | 安全组规则的优先级。

|

策略 | 流量的策略。若优先级相同,则拒绝优先于允许。

|

协议类型 | 支持ALL、TCP、UDP、ICMP、ICMPv6。 |

端口范围 | 根据不同协议类型对端口范围进行限定。 |

源地址/目的地址 |

|

默认规则

默认安全组:

入方向/出方向 | 优先级 | 策略 | 协议 | 端口范围 | 源地址/目的地址 | 描述 |

入方向 | 100 | 允许 | ALL | ALL | 本安全组 | 允许安全组内的云服务器彼此通信 |

入方向 | 100 | 允许 | ICMP | ALL | 0.0.0.0/0 | 允许ping程序测试云服务器连通性 |

入方向 | 100 | 允许 | ICMPv6 | ALL | ::/0 | 允许ping程序测试云服务器连通性 |

入方向 | 100 | 允许 | TCP | 22 | 0.0.0.0/0 | 允许SSH远程登录Linux服务器 |

入方向 | 100 | 允许 | TCP | 80 | 0.0.0.0/0 | 允许使用HTTP协议访问网站 |

入方向 | 100 | 允许 | TCP | 443 | 0.0.0.0/0 | 允许使用HTTPS协议访问网站 |

入方向 | 100 | 允许 | TCP | 3389 | 0.0.0.0/0 | 允许远程登录Windows云服务器 |

出方向 | 100 | 允许 | ALL | ALL | 0.0.0.0/0 | 放通全部IPv6流量 |

出方向 | 100 | 允许 | ALL | ALL | ::/0 | 放通全部IPv4流量 |

自定义安全组:

入方向/出方向 | 优先级 | 策略 | 协议 | 端口范围 | 源地址/目的地址 | 描述 |

入方向 | 1 | 允许 | ALL | ALL | 本安全组 | 允许安全组内的云服务器彼此通信 |

出方向 | 100 | 允许 | ALL | ALL | 0.0.0.0/0 | 放通全部IPv4流量 |

出方向 | 100 | 允许 | ALL | ALL | ::/0 | 放通全部IPv6流量 |

匹配说明

若所有安全组内均无规则,则拒绝网卡所有出入方向流量。

若存在安全组内有规则,则网卡流量匹配过程如下(以网卡入方向流量为例,出方向流量同理):

优先级排序:汇总所有安全组的入方向规则,并按照优先级由高到低排序。

优先级数值越小则优先级越高。

两条入方向规则优先级相同时,拒绝策略优先于允许策略。

匹配:流量从上到下依次匹配入方向规则,若成功匹配,则根据规则的策略,允许或拒绝流量通行,并结束匹配操作;若所有规则均未成功,则拒绝该流量通行。

使用限制

限制项 | 最大值 | 是否支持调整 |

单个安全组可绑定网卡的私网IP数量(包含IPv4和IPv6) | 6000个 | 否 |

单张网卡支持关联的安全组数量 | 5个 | 否 |

单个安全组支持添加的规则数量 |

| 是 |

单个安全组可以引用的安全组ID数量 | 10个 | 否 |

单账号单地域可创建的安全组数量(包括默认安全组) | 300个 | 是 |

单个安全组可添加的用户标签数量 | 50个 | 否 |

使用流程

创建安全组

关联网卡

添加安全组规则

实践建议

安全组规划请参考 如何规划安全组。

应用示例请参见 安全组应用示例 。

安全组放通IP地址和端口后,请确认云服务器实例的防火墙是否放通,若防火墙未放通,则流量依然会被拒绝。详情请参考如何配置Linux实例防火墙、如何配置Windows云服务器防火墙?。