👉点击这里申请火山引擎VIP帐号,立即体验火山引擎产品>>>

术语解释

关于rp_filter参数

0:关闭反向路由校验,不进行源地址验证。

1:开启严格的反向路由校验,若接收该数据包的接口并非最佳反向路径,那么数据包检查将失败,默认情况下,失败时会丢弃数据包。

2:开启宽松的反向路由校验,如果无法通过任何接口到达源地址,那么数据包检查将失败。

反向路由校验

操作场景

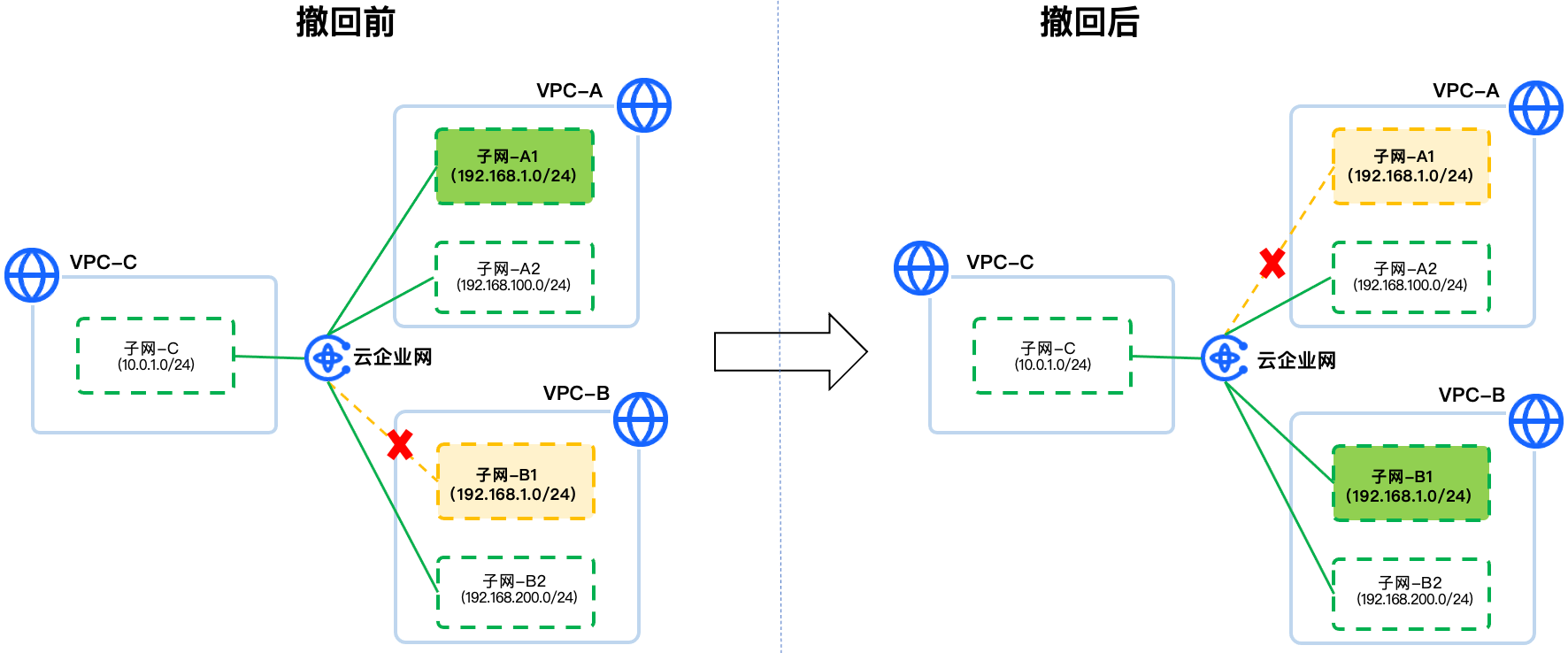

多网卡服务器

防范IP欺骗攻击

过滤异常流量

非对称路由或其他复杂路由

操作步骤

配置全局参数

通过proc接口配置

登录目标实例。操作详情可查看登录Linux实例。

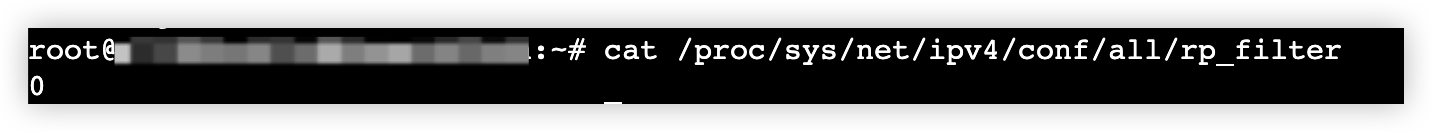

执行如下命令,查看全局rp_filter参数值。

cat /proc/sys/net/ipv4/conf/all/rp_filter

执行如下命令,配置rp_filter参数值。

echo 1 > /proc/sys/net/ipv4/conf/all/rp_filter

通过net_rp_filter.conf文件配置

登录目标实例。操作详情可查看登录Linux实例。

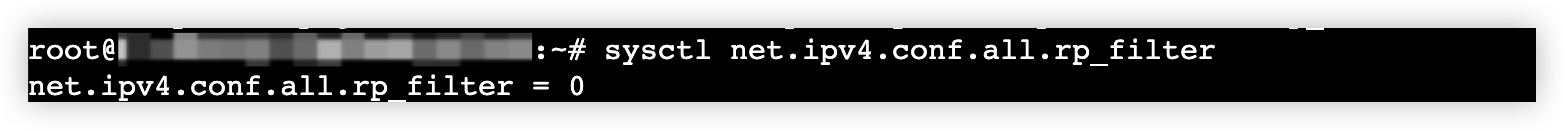

执行如下命令,查看当前配置值。

sysctl net.ipv4.conf.all.rp_filter

修改rp_filter参数值。

执行如下命令,新建net_rp_filter.conf文件。

vim /etc/sysctl.d/net_rp_filter.conf

按i键进入编辑模式,在文末添加如下内容。

net.ipv4.conf.all.rp_filter = 1

按Esc键退出编辑模式,输入:wq按回车键,保存并退出文件。

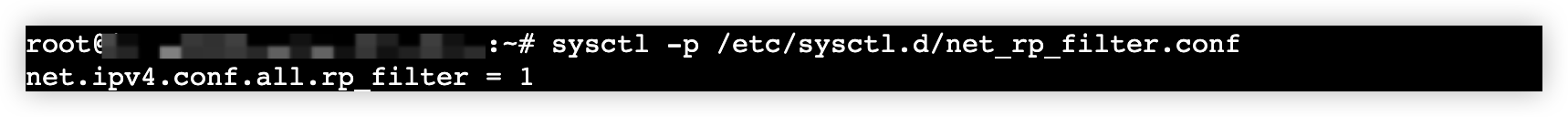

执行如下命令,使配置生效。

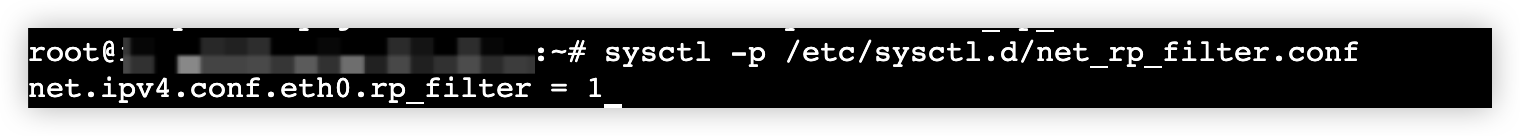

sysctl -p /etc/sysctl.d/net_rp_filter.conf

为特定网卡配置

通过proc接口配置

登录目标实例。操作详情可查看登录Linux实例。

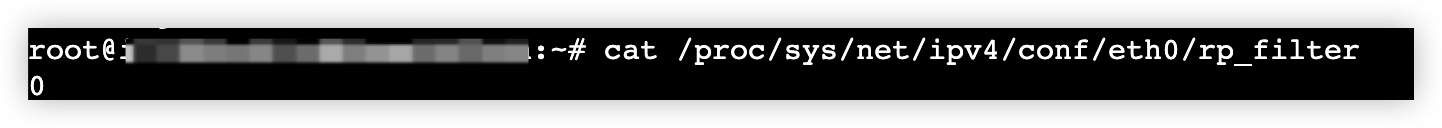

执行如下命令,查看eth0网卡的参数值。

cat /proc/sys/net/ipv4/conf/eth0/rp_filter

执行如下命令,配置rp_filter参数值。

echo 1 > /proc/sys/net/ipv4/conf/eth0/rp_filter

请将1替换为业务所需的实际值,详情可参考关于rp_filter参数。

请将eth0替换为实际网卡名。

通过net_rp_filter.conf文件配置

登录目标实例。操作详情可查看登录Linux实例。

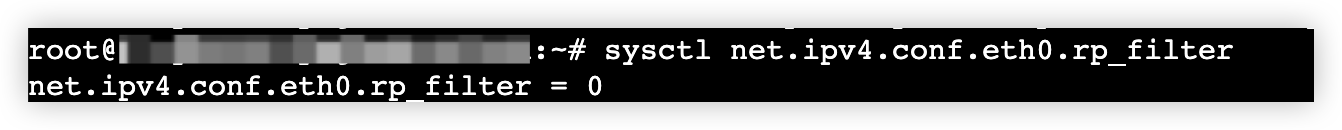

执行如下命令,查看当前配置值。

sysctl net.ipv4.conf.eth0.rp_filter

修改rp_filter参数值。

执行如下命令,新建net_rp_filter.conf文件。

vim /etc/sysctl.d/net_rp_filter.conf

按i键进入编辑模式,在文末添加如下内容。

net.ipv4.conf.eth0.rp_filter = 1

请将1替换为业务所需的实际值,详情可参考详情可参考关于rp_filter参数。

请将eth0替换为实际网卡名。

按Esc键退出编辑模式,输入:wq按回车键,保存并退出文件。

执行如下命令,使配置生效。

sysctl -p /etc/sysctl.d/net_rp_filter.conf